反编译步骤

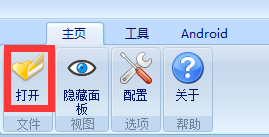

1.通过Android Killer 打开apk,自动开始分析

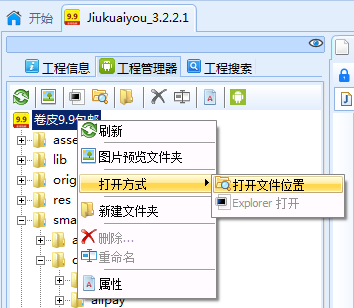

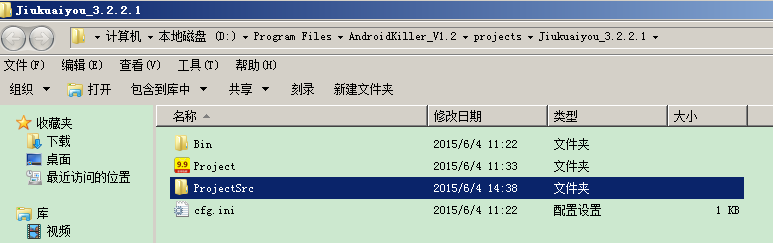

2.分析结束后,在分析好的工程上右键-》打开方式-》打开文件位置

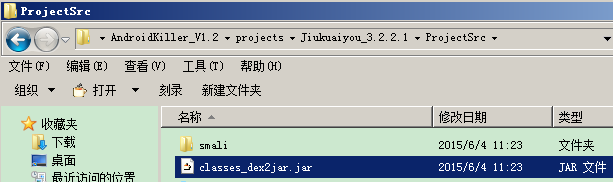

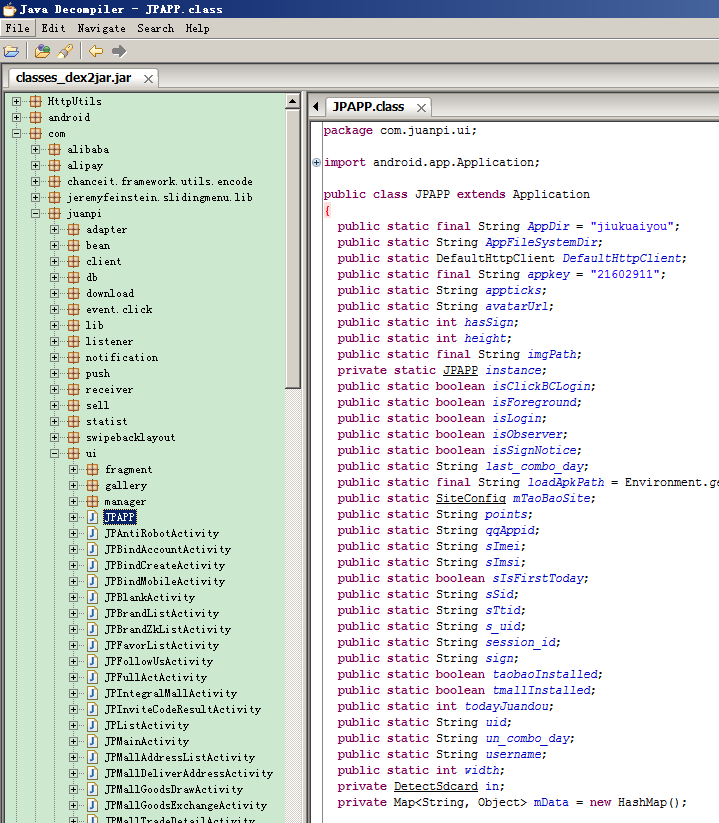

在文件夹ProjectSrc中有文件classes_dex2jar.jar

3.用查看工具jd-gui.exe打开

D:\Program Files\Androidnxzs\lib\jd-gui\jd-gui.exe

可以看见源码,而且卷皮的源码居然没有加密!!

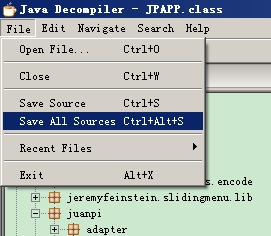

4.导出源码:

会导出java源码

对于非xml源码直接在分析后的文件夹找就可以了。

转载请注明出处: