引用:

Windows 7 系统防护ARP攻击

一:ARP概念解析

攻击限制:ARP攻击需要提前进入局域网内,不能对外网进行攻击。

攻击方式:ARP攻击是破坏局域网IP地址与网关Mac连接,将本机Mac地址伪装为网关Mac地址,将靶机与网关Mac地址的联系破坏,使靶机无法正常连接。

防护方式:将本机IP地址与网关Mac地址设置为静态绑定传输,这样就不会被ARP欺骗Mac地址,就可以做到不被ARP所攻击。

二:相关命令

Windows 开启菜单下启动命令行模式

ping命令 查看靶机对网络的连接

ipconfig 查看网络适配器

ARP命令大全

(cmd命令行需要以管理员方式打开)

ARP –a 显示当前ARP参数

ARP –d 删除ARP所有主机

(如果在网关IP地址与网关Mac地址绑定之前被ARP攻击,就需要这条命令进行清除才能正常上网)

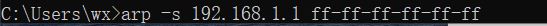

ARP –s 添加IP地址与Mac绑定

例如 192.168.1.1 与ff-ff-ff-ff-ff-ff绑定

命令行:ARP –s 192.168.1.1 ff–ff–ff–ff–ff–ff

三:配置网关绑定参数

第一步:查看网关的IP地址与Mac地址

方法:使用arp –a命令进行查看

图片网关IP仅限参考,视实际情况设置

默认网关IP地址与Mac地址为动态类型

将网关的IP地址与Mac地址改为静态类型即可成功

第二步: netsh i i show in 查看网络适配器参数"Idx号"

Idx号参数在下一步更改中尤为重要

方法:使用netsh i i show in 命令查看

PC用户一般查看以太网的Idx号

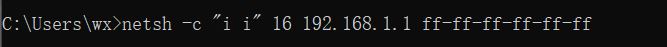

第三步:将网关的IP地址Mac地址绑定

netsh –c “i i” add neighbors 网络适配器ID号 网关IP地址 网关Mac地址

配置网关IP地址与网关Mac地址绑定

例如:网络适配器ID号为16,网关IP为

192.168.1.1,网关Mac地址为ff-ff-ff-ff-ff-ff

命令行:netsh –c “i i” add neighbor 16 192.168.1.1 ff-ff-ff-ff-ff-ff

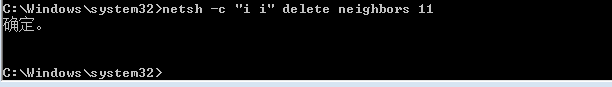

拓展:将静态网关IP地址与Mac地址改为动态

命令:netsh -c “i i” delete neighbors 网络适配器Idx号

此命令用于将已经绑定为静态的网关IP地址与mac地址更改为动态

用于删除以绑定的静态的网关IP地址与mac地址

链接:

本博客用于描写Windows系统如何防护arp攻击

“想要学习PYthon编写kali arp攻击”

“PYthon编写KALI工具Arpspoof脚本 自动生成Shell文件”

点击此处进行学习